歡迎光臨廣州驿元信息科技有限公司官方網站!

歡迎光臨廣州驿元信息科技有限公司官方網站!

日期:2023-07-11 閱讀數:263

“從來不是遠程辦公淘汰了現場辦公,而是高效代替了低效。”各行各業數字化轉型,追求的必然是更高效的工(gōng)作方式,由此催熱了“零信任”的概念。

各安全廠商(shāng)百家争鳴,演進了多條技術路線(SDP、IAM、MSG 等),以期用零信任架構,護航用戶遠程辦公的安全接入。

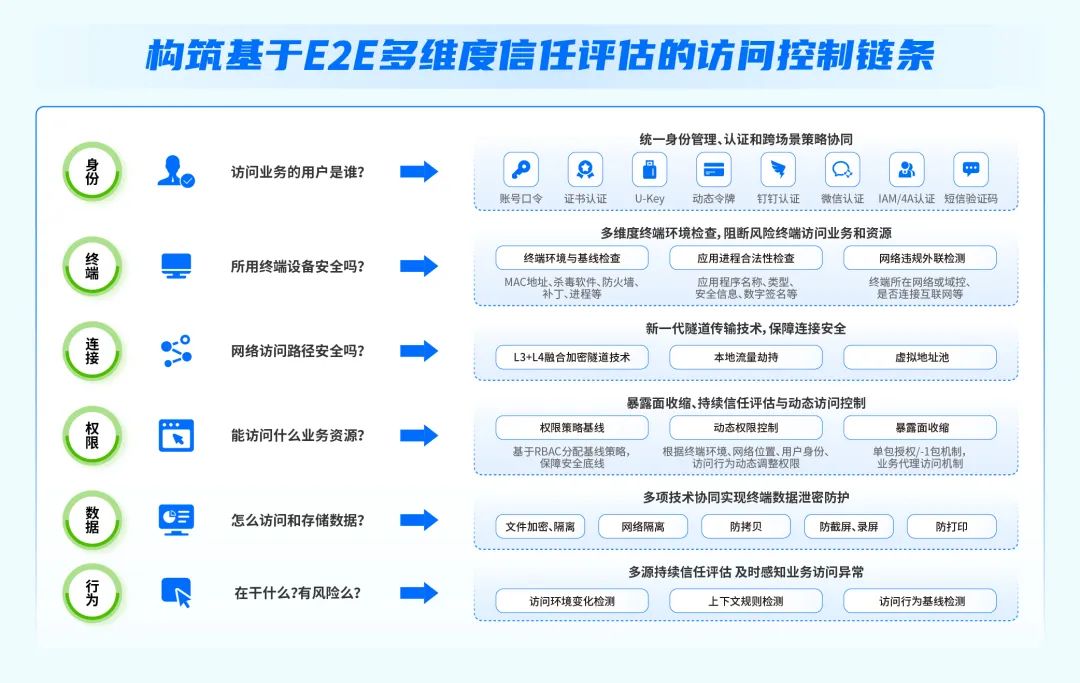

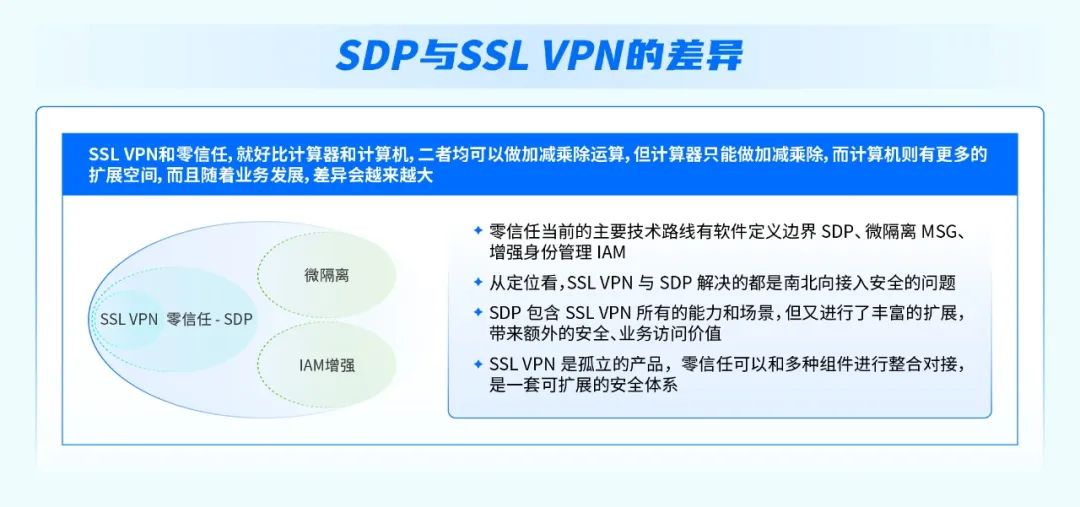

然而,大(dà)部分(fēn)用戶仍舊(jiù)認為零信任的落地難度和演進方向都是不明确的: ● 對于還在觀望的用戶來說,停留于一(yī)個固有觀念:“零信任隻能解決遠程辦公的安全問題”,零信任不就是“更安全一(yī)點”的VPN嗎(ma)? ● 對于已經初步入局的用戶,同樣也存在疑惑:落地遠程辦公場景後,下(xià)一(yī)步要怎麼辦? 面對您的疑問,深信服零信任決定來一(yī)次全面解讀。 深信服的「零信任觀點」 管控風險,重構訪問控制體(tǐ)系 觀點一(yī):關于零信任與VPN的能力界定 零信任≠VPN,零信任聚焦的是“主體(tǐ)到客體(tǐ)的訪問控制和數據保護”,主要解決業務安全訪問的問題,接入能力隻是零信任的子集。 過去(qù)我(wǒ)(wǒ)們通過不同類型的安全設備來進行訪問控制,包括防火(huǒ)牆、交換機、路由器、SSL VPN 等。 經過多年的發展,傳統的訪問控制機制開(kāi)始暴露出諸多弊端,主要有兩個方面: 1.在傳統身份認證機制下(xià),先授權網絡連接和訪問,再進行身份認證,導緻業務對外(wài)暴露。 2.基于 IP/MAC/VLAN 設置 ACL,難以與真實用戶進行關聯;身份與權限對應靜态且粗放(fàng),難以做到細粒度權限管控。 當我(wǒ)(wǒ)們進一(yī)步剖析,上述問題的本質都是“主體(tǐ)到客體(tǐ)的訪問控制存在着安全風險”。 在南(nán)北(běi)向訪問中(zhōng),過去(qù)通過 SSL VPN 實現遠程安全接入,但SSL VPN 在安全性/大(dà)并發等方面的能力,越來越難以滿足數字化轉型趨勢下(xià)的用戶需求。 而零信任聚焦業務安全接入,從身份、終端、連接、權限、數據和行為等不同維度,幫助用戶安全訪問業務,構築了基于端到端多維度信任評估的訪問控制鍊條。 區别于以傳統的 IP/MAC/VLAN 等方式判定網絡邊界,零信任基于身份構建更細粒度的網絡邊界,讓業務的訪問方式和信任判定方式更加完善和全面。 理解了這一(yī)點,我(wǒ)(wǒ)們就能達成一(yī)個共識:零信任所聚焦的建設範圍實際上是用戶的整個辦公網絡,而不僅僅是遠程接入場景。 舉個例子來說,SSL VPN 和零信任,好比是計算器和計算機,二者都做數據運算,但計算器隻能做加減乘除,而計算機有着更多的擴展空間,不論是能力擴展,還是場景擴展,都會存在差異,且随着後續的發展,差異也會越來越大(dà)。 觀點二:關于零信任建設場景選擇 零信任不止于遠程辦公,遠程辦公是初嘗零信任适合切入的場景,後續可以逐步擴展分(fēn)支、内網、特權訪問等場景。 引入一(yī)套新的技術架構,勢必猶如平地一(yī)聲雷,給原有的網絡架構帶來沖擊。 站在助力用戶領先一(yī)步落地的視角,過去(qù)我(wǒ)(wǒ)們提出“以零信任替換 VPN”,從遠程辦公場景切入,既是考慮到用戶需求的緊迫性、對業務影響範圍較小(xiǎo),也考慮了實際落地難度。這也已經成為當前業界的共識。 然而,遠程辦公零信任落地後,我(wǒ)(wǒ)們還在思考:用戶可能還存在着哪些問題?這些問題可以通過零信任架構解決麼? 安全防護不完整,内網暴露面依然存在 在整體(tǐ)網絡架構中(zhōng),遠程辦公隻是一(yī)個相對獨立的場景,用戶的業務訪問方式沒有發生(shēng)質的改變,依舊(jiù)是先連接、後認證。一(yī)旦攻擊者突破邊界,整個内網将完全暴露。無論是攻防演練所暴露出的問題,還是真實世界中(zhōng)發生(shēng)的網絡安全事件,都在不斷警示着我(wǒ)(wǒ)們:大(dà)部分(fēn)安全事件的源頭都來自于内部。 接入體(tǐ)驗不一(yī)緻,用戶訪問體(tǐ)驗割裂 大(dà)部分(fēn)用戶很重視從外(wài)到内的安全接入,但内部業務訪問邏輯卻相對簡單,且接入方式複雜(zá)多樣,包括網絡準入、雲桌面 VDI、PC 等,不僅需要來回切換,還引入了多套身份體(tǐ)系,增加了安全風險。同時,伴随着企業數字化轉型,業務部署方式發生(shēng)變化,多機房、混合雲的環境使得傳統的 SSL VPN 難以滿足用戶随時随地的接入訪問需求。 運維管理難度大(dà),多套設備來回切換 多套安全接入産品,勢必會造成不同設備訪問策略管理的複雜(zá)度持續上升,需要投入更多的人力和時間成本,違背企業“降本增效”的經營邏輯。 相信以上問題,諸多用戶都有共鳴。如何解決,才是關鍵。 為了給廣大(dà)用戶提供更合理可行的解決方案,深信服以自身進行驗證,在短短一(yī)年時間内,完成了集團内部零信任建設,實現基于零信任架構的内外(wài)網統一(yī)接入(點擊跳轉:深信服零信任的0号樣闆點)。無論用戶身處何種網絡,隻有通過零信任的安全認證和訪問代理,才能訪問後端業務。 去(qù)年,我(wǒ)(wǒ)們也開(kāi)始幫助用戶逐步向更廣泛的場景進發:分(fēn)支接入、開(kāi)發測試、安全運維、内外(wài)網統一(yī)接入等,在各行各業打造典型案例,成為國内零信任落地數量第1、單客戶百萬并發規模的網絡安全廠商(shāng)。(點擊跳轉:落地數量第1,深信服零信任獲中(zhōng)國信通院“最受行業歡迎廠商(shāng)”) 如今,越來越多的用戶已經将零信任取代了傳統的 SSL VPN,并且享受到了零信任所帶來的安全效益,因此我(wǒ)(wǒ)們為用戶提供的切實建議是: 基于訪問主體(tǐ)和客體(tǐ),統一(yī)規劃,在平穩完成遠程辦公場景零信任建設後,可以逐步切換到分(fēn)支接入、特權訪問、辦公内網等場景的零信任建設,逐步解決上述問題。 觀點三:關于零信任架構的實現方式 零信任是一(yī)個架構體(tǐ)系,面向不同的訪問主體(tǐ)和訪問客體(tǐ),可以選擇不同“搭建方式”。 值得關注的是,作為網絡安全體(tǐ)系中(zhōng)信任評估和訪問控制的全局性框架,零信任架構的演進性和生(shēng)長性是關鍵,需要随着業務範圍的擴展,進行靈活、快速、低成本的适配。 零信任架構并非單個産品就能完全實現的,基于大(dà)量用戶實踐的探索,深信服能夠為用戶提供不同組合的搭建方案: 零信任+桌面雲,打造安全數字化工(gōng)作空間 提供“5A+S級”Workspace辦公體(tǐ)驗,構建融合多種不同安全級别應用的數字化工(gōng)作平台,在同一(yī)工(gōng)作平台中(zhōng)實現不同密級應用的一(yī)站式訪問,為辦公安全與體(tǐ)驗上一(yī)份“雙重保險”。

【案例】銀聯商(shāng)務(點擊跳轉:守“滬”金融,背後的力量) 面對銀聯商(shāng)務3-4級分(fēn)支公司、超1000人規模的員(yuán)工(gōng),零信任aTrust與桌面雲VDI、安全沙箱UEM等創新結合,為數字化安全辦公平台的基座砌上更堅實的磚瓦。 零信任+終端數據安全沙箱,實現洩密風險防護 綜合虛拟網絡域、辦公空間、透明加解密、數據導出/外(wài)發管控、内存拷貝管控、屏幕水印等技術,實現終端數據洩密防護。 【案例】廣州銀行信用卡中(zhōng)心(點擊跳轉:落地零信任,助力業務高韌性發展) 基于豐富的認證手段與持續檢測終端安全基線,将終端劃分(fēn)不同的工(gōng)作空間,通過零信任aTrust 網關和控制中(zhōng)心,實現強認證以及數據不落地,保障業務安全接入與終端數據防護“兩手抓”。

最後,您可能還會有一(yī)個終極問題:

使用零信任就絕對安全了嗎(ma)?

答案顯然是否定的。安全風險隻能“轉移”,不會憑空“消失”。

當然,深信服零信任也持續思考和探索“如何将安全風險最小(xiǎo)化”,以不斷沉澱的技術實力與不斷增強的産品能力,诠釋安全接入的全新範式,助力用戶“安全領先一(yī)步”。相信不久後,我(wǒ)(wǒ)們将給您帶來一(yī)份全新答卷。

上一(yī)篇:超融合架構與雲、傳統架構對比

下(xià)一(yī)篇:首家!深信服MSS通過中(zhōng)央網信辦組織的「雲計算服務安全評估」“增強級”的評估